Zero Day Initiative, do grupo de segurança

TippingPoint da HP, organiza a competição na

conferência canadense CanSecWest

- Crédito: Foto: Divulgação

Zero Day Initiative, do grupo de segurança

TippingPoint da HP, organiza a competição na

conferência canadense CanSecWest

- Crédito: Foto: DivulgaçãoAs regras da Pwn2Own são simples: um hacker tenta invadir um sistema ou aplicativo. Se conseguir, ele leva um prêmio em dinheiro (US$ 15 mil, este ano) e o computador invadido (notebook ou celular). A competição ocorreu nos dias 9 e 10 de março, mas os resultados oficiais ainda não foram publicados pela Zero Day Initiative, que organiza a competição.

#####Navegadores

O primeiro dia abriu para ataques aos navegadores em PCs. O navegador Safari, da Apple, rodando no MacOS X foi o primeiro a cair. Pesquisadores da companhia francesa de segurança Vupen exploraram a brecha no Webkit e levaram os US$ 15 mil e o Macbook Air. Os pesquisadores disseram que trabalharam no código que explora a vulnerabilidade por duas semanas.

Depois foi a vez do Internet Explorer 8 rodando no Windows 7. Stephen Fewer, que é desenvolvedor da ferramenta de teste de segurança Metasploit, “engatou” três vulnerabilidades para conseguir comprometer o Internet Explorer 8. Ele precisou usar três vulnerabilidades para burlar as proteções de segurança do navegador, inclusive o Modo Protegido que tenta limitar o perigo representado pelas vulnerabilidades.

#####Celulares

No segundo dia foi a vez de ataques em celulares (Android, Windows Phone 7, iPhone e BlackBerry). A Zero Day Initiative levou à competição um isolador de radiofrequência para permitir ataques às antenas dos celulares sem comprometer o método usado para a exploração das falhas. No entanto, ele não precisou ser usado, porque as duas falhas utilizadas foram baseadas em navegadores.

O iPhone com iOS 4.2.1 foi o primeiro a cair nas mãos de Charlie Miller, um já conhecido participante da competição. Para vencer, Miller precisava apagar a lista de contatos do iPhone após uma simples visita a um site – o que ele conseguiu na segunda tentativa. A falha, embora exista no Safari da versão 4.3 do iOS, não funciona devido a novos recursos de segurança que a Apple colocou no sistema.

Vincenzo Iozzo, Willem Pinckaers e Ralf Philipp Weinmann trabalharam juntos para hackear o BlackBerry. O trio afirmou que a maior dificuldade foi a falta de documentação e ferramentas para explorar a plataforma do celular. Eles tiveram de recorrer ao método da “tentativa e erro” até conseguir que o código funcionasse. O alvo foi o navegador web do BlackBerry, que também usa o Webkit. Além de apagar a lista de contatos, os três também criaram um arquivo no celular.

A falha explorada no BlackBerry pelos pesquisadores também atinge o Chrome. No entanto, o navegador utiliza um isolamento para dificultar a exploração de falhas e não se sabe se seria possível explorá-la no navegador do Google ou não. Mesmo assim, o Google já lançou uma nova versão do Chrome com a correção e pagou um prêmio adicional de US$ 1.337 aos pesquisadores.

Ninguém tentou atacar o Chrome em si, apesar de uma oferta US$ 20 mil do Google e ter como prêmio o notebook protótipo CR-48 com o ChromeOS (o navegador estava rodando em um notebook normal com Windows 7).

Os celulares com Windows Phone 7 e Android não foram invadidos, bem como o Firefox da Mozilla. O pesquisador Jon Oberheide publicou um post em seu blog mostrando como poderia ter vencido a Pwn2Own no Android com uma falha simples na página do Android Market, confessando que seria muito melhor o prêmio de US$ 15 mil em vez dos US$ 1337 pagos pelo Google pelas informações sobre a brecha.

Deixe seu Comentário

Leia Também

Tecnologia

Transição empresarial para eficiência com IA

22/04/2024 17:30

Ciência e Tecnologia

ISI Biomassa participa de desenvolvimento de plataforma para criação biodefensivos sustentáveis

22/04/2024 13:00

Tecnologia

Brasil é campeão no Mundial de Robótica em Houston

21/04/2024 16:45

Tecnologia

Como a IA pode influenciar as demandas dos data centers

18/04/2024 15:00

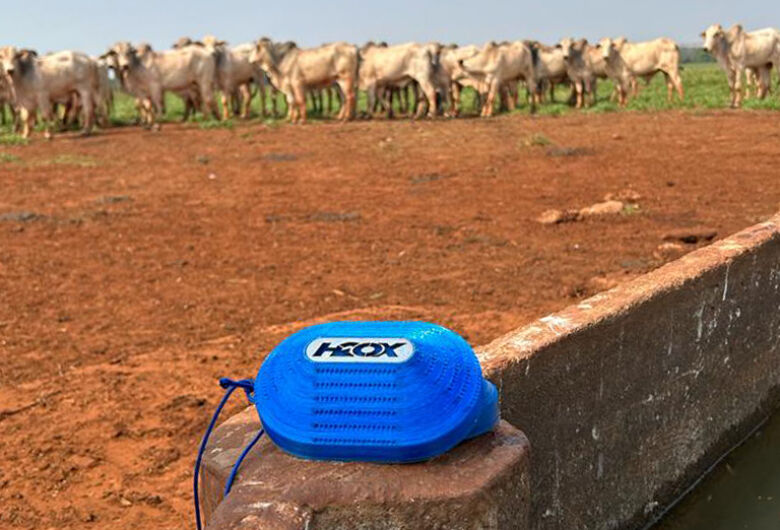

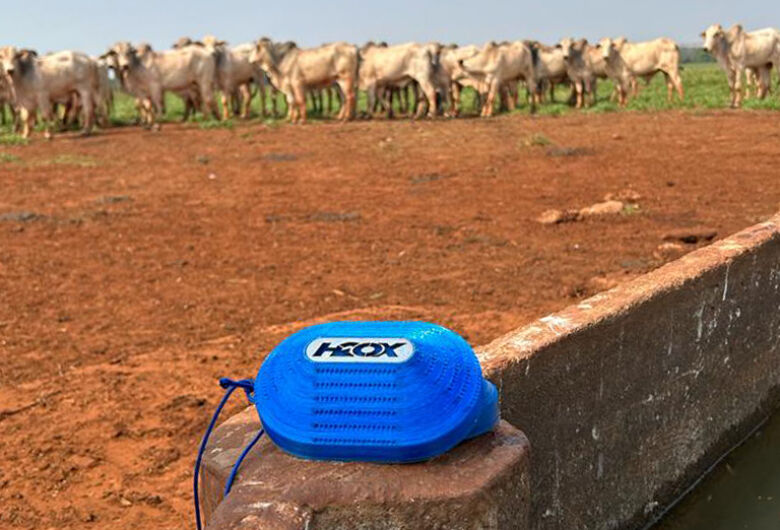

Tecnologia

Tecnologia campo-grandense gera rentabilidade e cai nas graças de grandes pecuaristas do Brasil

17/04/2024 16:00